Sánchez se enfadó por la respuesta israelí tras Pegasus: «No sabemos qué han robado»

Moncloa envió el 28 de mayo de 2021 un grupo de emisarios a Tel Aviv con el objetivo de cuantificar su alcance

El primer ministro israelí, Benjamin Netanyahu, y Pedro Sánchez en 2023.

El móvil del presidente del Gobierno, Pedro Sánchez, fue infectado por Pegasus el 18 de mayo de 2021, y sólo un día después se produjo el mayor de los ‘pinchazos’: un país extranjero (ahora en la inteligencia nacional ya señalan sin lugar a dudas la autoría de Marruecos) le extrajo 2,6 gigabytes de información. Pese a que el Gobierno lo ocultó durante todo un año, la seguridad del Estado conoció el espionaje a las pocas horas de producirse. De hecho, se convocaron reuniones de urgencia con Israel en Málaga y también se envió a un equipo a Tel Aviv, en uno de los aviones privados de Gestair que utiliza Sánchez cuando el Falcon no está disponible, para pedir explicaciones a la empresa israelí NSO Group (propietaria de Pegasus). La respuesta israelí fue recibida con gran irritación por parte del equipo de Sánchez y del propio presidente: le dijeron que no sabían cuál era el material robado y negaron tener ninguna copia de esa información, versión que Moncloa no se creyó.

Durante su estancia en Israel, el personal español desplegado a Tel Aviv para tratar este asunto con la empresa propietaria de las licencias de Pegasus pudo reunirse con NSO Group y representantes de Q Cyber Technologies (su matriz, con sede central en Luxemburgo). Además, señalan y acreditan las fuentes consultadas para esta información, con miembros de la inteligencia israelí, también movilizados tras concretarse el incidente, fechado el 19 de mayo, así como con la Agencia de Control de Exportaciones de Defensa, la que debe dar luz verde a la venta de Pegasus a un país extranjero.

En esos encuentros, que se alargaron del 28 de mayo al 1 de junio -fecha en la que el avión español toma rumbo de nuevo hacia la base de Cuatro Vientos-, los emisarios de Moncloa intentaron concretar qué tipo de información contenían esos 2,6 gigabytes extraídos al dispositivo de Sánchez. Una cantidad suficiente como para incluir vídeos, imágenes, audios, conversaciones de chat, documentos sensibles o los datos necesarios para captar una transmisión en vivo de voz o vídeo.

Según estas mismas fuentes, en esas reuniones habrían participado los más altos directivos de la cúpula de NSO Group. Y de ellos, al menos uno se encuentra imputado por la justicia española en la causa de Pegasus por el espionaje al independentismo. En esos encuentros se revisó la información forense obtenida hasta el momento por parte de la compañía, que guarda registros de cuándo uno de sus clientes activa Pegasus y contra quién lo emplea. Allí habrían recibido la confirmación de que el actor extranjero que ejecutó el hackeo a Sánchez era Marruecos, que opera con este software espía desde 2017.

La explicación israelí, sin embargo, no satisfizo la demanda de información que partía de Moncloa: conocer qué tenía en sus manos Marruecos que pudiese ser comprometedor para el presidente. La explicación técnica simplificada que recibieron en Tel Aviv es la siguiente: ni NSO Group ni tampoco el Gobierno de Israel o cualquiera de sus agencias y servicios de inteligencia tienen acceso al contenido que extrae un cliente de Pegasus de un objetivo. No saben qué han robado, transmitieron.

Sí conocen el objetivo y pueden dar una dimensión del alcance de lo extraído sobre la base de las huellas que deja (indicadores de compromiso o IOC presentes en las tripas del iPhone de Sánchez). Pero si Pegasus se lleva un vídeo de media hora de un dispositivo, por ejemplo, una copia de esas imágenes no termina en los servidores israelíes de NSO Group. No es así como funciona o, al menos, esa fue la explicación que recibieron, y que también ha recibido THE OBJECTIVE tanto del entorno de la empresa como de fuentes israelíes.

Según explicaron, si el fabricante tuviese acceso y custodia de los documentos extraídos de las docenas de miles de teléfonos móviles que han sido objeto de ataques —en Europa, presuntamente, bajo autorización judicial— con Pegasus, necesitarían un centro de datos inmenso para almacenarlos (y no lo tienen, dicen y dijeron entonces). Lo mismo explicó la inteligencia israelí, aunque desvinculándose de cualquier actividad que realice una empresa privada como NSO Group. Punto en el que han vuelto a insistir fuentes diplomáticas consultadas por TO.

De esa forma, los enviados españoles volvieron a España y transmitieron la imposibilidad de conocer el alcance real que suponía el desafío planteado por Marruecos al extraer datos del teléfono del presidente. En Moncloa, explican fuentes de toda solvencia, nunca se creyó la explicación de Israel ni de NSO Group.

Un avión a Tel Aviv

La respuesta que recibió el Gobierno de los israelíes, y sobre la que ahondará TO en próximas entregas, no fue «del agrado» de Moncloa. El Gobierno continuó sin saber a ciencia cierta qué era lo que Pegasus se había llevado del móvil de Sánchez. Fuentes de probada solvencia relacionan aquella situación con ciertas decisiones que tomaría años más tarde el Ejecutivo de Sánchez sobre Israel, llegando prácticamente a la ruptura de relaciones diplomáticas.

El ir y venir entre los servicios de inteligencia españoles e israelíes en los días posteriores al pinchazo concluyó, según las fuentes consultadas, con un desplazamiento urgente a Tel Aviv de representantes españoles. Como ya informó THE OBJECTIVE, emisarios enviados desde Moncloa viajaron con esa precisa misión de acotar el material robado vía Pegasus.

TO ha confirmado la existencia de ese viaje, durante el cual se produjeron contactos con la inteligencia exterior israelí y con la cúpula de NSO Group. La estancia se prolongó cuatro días e incluyó reuniones de alto nivel en las que se trató de calibrar la magnitud del desafío que suponía la intrusión de los servicios de inteligencia de Rabat en el teléfono del dirigente de un país aliado de la Alianza Atlántica, mediante una herramienta desarrollada y comercializada por un Estado considerado aliado importante extra-OTAN desde 1987.

De Madrid a ‘desaparecer’ en el mar

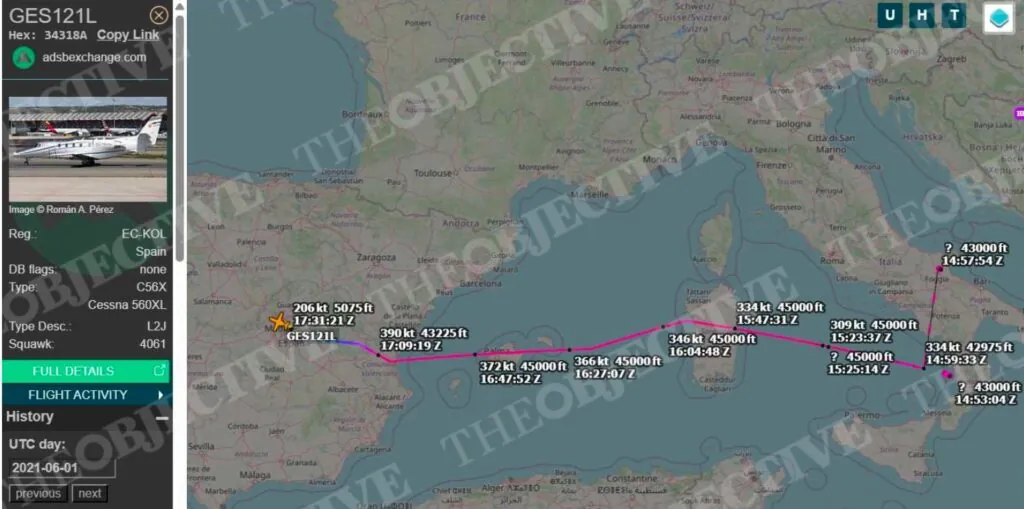

Para desplazarse a Tel Aviv, los representantes españoles utilizaron el mismo avión privado de alquiler, matrícula EC-KOL, que había volado al menos en dos ocasiones a Málaga cuando el equipo de respuesta de NSO Group se encontraba en la ciudad andaluza. Este avión ha sido utilizado por Pedro Sánchez al menos en once ocasiones, cuando su equipo ha decidido prescindir del Falcon y optar por la alternativa privada.

A mediodía de ese 28 de mayo, casi diez días después del episodio más grave del caso Pegasus, el reactor despegó del aeródromo de Cuatro Vientos, instalación madrileña de uso conjunto civil y militar. Puso rumbo a Tel Aviv, pero su rastro desaparece a mitad de trayecto, sobre Italia. Volverá a «materializarse» en el vuelo de regreso en ese mismo punto, sobre el mar Tirreno, cuatro días más tarde.

Fuentes de inteligencia explican que este tipo de anomalías y «desapariciones» son habituales en vuelos de carácter militar o con exigencias especiales de seguridad, como puede ser una misión diplomática reservada. Las aeronaves militares son las únicas que no están obligadas a mantener activo el sistema de rastreo ADS-B, que permite seguir en tiempo real la trayectoria, altitud y velocidad de un avión o helicóptero.

Tal como recoge una instrucción de la Organización de Aviación Civil Internacional (ICAO), determinadas aeronaves estatales pueden apagar o desactivar el modo S/ADS-B y operar temporalmente en modos 3/A/C durante vuelos específicos —de alta seguridad o entrenamiento— con el fin de limitar el seguimiento y el registro de sus maniobras y capacidades. Eso fue lo que ocurrió sobre el Mediterráneo: el EC-KOL desactivó el ADS-B y «desapareció» del seguimiento abierto para evitar rastreos no deseados.