Pegasus desató la paranoia en Moncloa: «Había móviles infectados hasta en la cocina»

La falta de medios técnicos para detectar el programa espía dio falsos positivos como el de Sánchez en octubre de 2020

Pedro Sánchez en el palacio de La Moncloa. | EP

En los meses posteriores a que el Gobierno de Pedro Sánchez descubriese que había sido infectado y espiado con Pegasus, la histeria y la paranoia se apoderaron de Moncloa. No era para menos: según las fuentes de inteligencia consultadas por THE OBJECTIVE, las revisiones de seguridad que se realizaron sobre decenas de teléfonos móviles de asesores y personal próximo al presidente revelaron «indicadores de compromiso», huellas informáticas vinculadas al software israelí. El programa espía, relatan, parecía haber calado a todos los niveles en el Ejecutivo.

Casi cinco años después del incidente Pegasus se sospecha que muchos de aquellos positivos fueron generados de forma anómala por la rudimentaria técnica que tenía disponible la seguridad del Estado en aquel momento: se usó una herramienta informática de Amnistía Internacional, la misma que usaron los activistas del catalangate, para analizar los teléfonos del Consejo de Ministros. La falta de medios y la escasa fiabilidad de los análisis, dicen, es posiblemente la causa de que en un principio el móvil de Sánchez revelase un pinchazo fallido en octubre de 2020, siete meses antes de la grave crisis por la llegada masiva de inmigrantes a Ceuta.

Hasta el momento, TO ha publicado una serie de informaciones que aportan nuevos datos a algunas de las incógnitas y sombras que rodean la versión oficial del Gobierno sobre el espionaje con Pegasus al móvil de Sánchez y de los ministros Fernando Grande-Marlaska y Margarita Robles.

Una herramienta de Amnistía Internacional

En resumidas cuentas: Moncloa lo supo un año antes de lo admitido (y lo ocultó hasta explotarlo políticamente para aplacar a sus socios independentistas); la infección se habría producido por una negligencia de seguridad de Sánchez en un viaje a Ceuta el 18 de mayo de 2021; la autoría apunta de forma definitiva a Marruecos; en los días y semanas posteriores se produjeron encuentros en Málaga, Madrid y Tel Aviv para contener el daño provocado por la exfiltración de datos; Moncloa y Rabat pactaron una salida a la crisis por Pegasus en dos citas celebradas en enero de 2022, dos meses antes del giro de Sánchez sobre el Sáhara Occidental.

En la presente información, fuentes de la inteligencia española relatan el «complicadísimo» escenario que se encontraron en plena crisis por Pegasus, por un Gobierno que, dicen, había desoído «por completo» cualquier recomendación de seguridad sobre sus teléfonos móviles y la forma en la que se comunicaban entre ellos. Prácticas de las que habían sido advertidos y que desde los estamentos que debían velar por la inviolabilidad de sus comunicaciones se les desaconsejó en multitud de ocasiones.

Una de las consecuencias de lo que denominan «pasotismo radical» por parte de Moncloa es la falta de medios de la inteligencia española en esos momentos para detectar y combatir posibles operaciones extranjeras mediante el uso de herramientas informáticas de espionaje. «Las unidades que debían hacer contrainteligencia en estos casos llevaban por aquel entonces una década sin los medios adecuados», advierten las fuentes consultadas por TO. Eso provocó, explican, que en primer momento tuviesen que enfrentarse a la crisis con una herramienta informática creada por la ONG Amnistía Internacional.

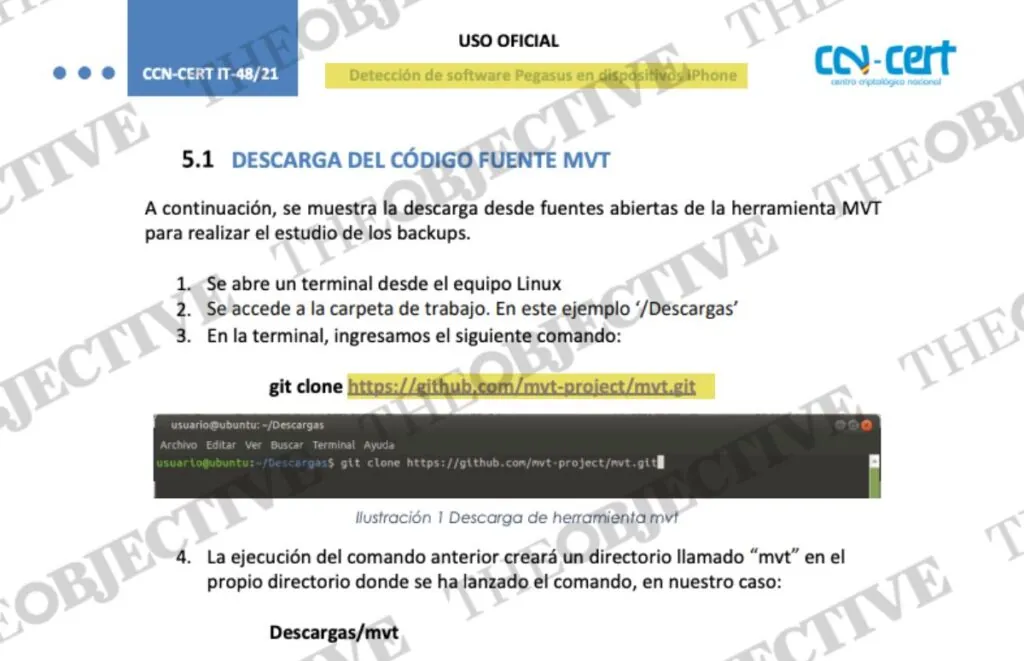

En julio de 2021, el Centro Criptológico Nacional (CCN, dependiente del CNI) distribuyó una instrucción técnica (con código CCN-CERT IT-48/21, adelantada en su momento por Okdiario) a todos los organismos de la Administración que debían vigilar los teléfonos móviles de cargos y altos funcionarios públicos. En ella, se instruía sobre el uso de la herramienta MVT, diseñada por la citada ONG, y se instaba a realizar una exploración prospectiva de terminales de alto valor para detectar la posible infiltración espía.

Falsos positivos

Esta herramienta, que debía descargarse de un repositorio de Amnistía Internacional, «usaba un método muy básico y que entonces se pensaba que era efectivo, pero con el tiempo se ha demostrado que sus resultados son bastante cuestionables. Y en base a lo que te daba se hicieron los informes que luego el Gobierno presentó ante la Audiencia Nacional», aseguran. Los resultados de esos análisis mostraban anomalías en los «indicadores de compromiso» de forma recurrente, que ahora se entienden como falsos positivos. Esta es, por cierto, la misma herramienta con la que el independentismo catalán dio base documental al llamado catalangate, que se cobró la cabeza de Paz Esteban como directora del CNI.

Esa escasa fiabilidad de la herramienta, dicen, explicaría que en el primero de los autos del juez del caso Pegasus, José Luis Calama, se hablase de una primera infección en octubre de 2020 al teléfono de Sánchez. Un supuesto pinchazo en el que no se habría producido ninguna exfiltración de datos del dispositivo (la primera se produce el 19 de mayo de 2021, por 2,57 gigas). Por ello, concluyen que ese episodio se trató de un falso positivo. La mención a esa fecha, de hecho, ha desaparecido en el último auto del juez sobre el caso, fechado en enero de este 2026.

Según ha sabido este diario, las infecciones con Pegasus al móvil de Sánchez, Marlaska y Robles (la del ministro Luis Planas se considera otro falso positivo) no fueron las únicas detectadas en las altas esferas del Gobierno socialista, ni mucho menos. En esos meses, sobre la base de los resultados de la herramienta de Amnistía Internacional, las unidades de informática de ministerios y otros organismos del Estado comenzaron a aflorar una cascada de supuestas infecciones con Pegasus.

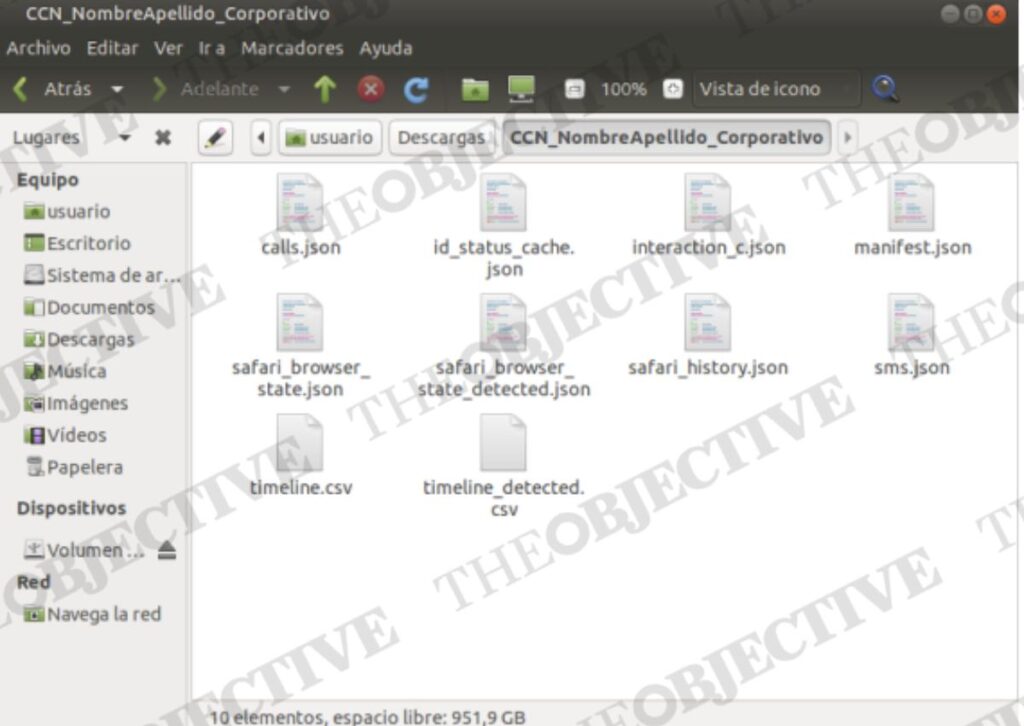

La situación en Moncloa, señalan estas fuentes, fue especialmente sorprendente. Un elevado número de dispositivos de Moncloa mostró signos de infección por Pegasus, aunque la herramienta no podía señalar siquiera si se había producido robo de información. El segundo semestre de 2021 fue un caos. «Empezaron a aparecer móviles con Pegasus por todos lados, hasta en cocinas. Literalmente», cuentan. Esos contagios no fueron validados posteriormente por otras herramientas más actuales y eficaces. «Y encima hubo más lío porque había algunos técnicos que no respetaron las instrucciones y dejaban los backups [copias de seguridad del contenido del teléfono] que usaban en las pruebas».

Emisarios de Israel

Hasta ese momento, el Gobierno tan solo había confirmado el espionaje a Sánchez, Marlaska y Robles, precisamente porque había sido NSO Group, la empresa propietaria del programa, quien lo había confirmado. En el caso del teléfono del presidente, como ha contado TO, en un encuentro celebrado en Tel Aviv tan solo una semana después del espionaje.