La Guardia Civil certifica con un 'software' israelí que los audios de Ábalos y Cerdán son reales

Se han analizado los metadatos con un programa de la empresa Cellebrite, que ayudó a resolver el ‘caso Diana Quer’

Agentes de la UCO. | Europa Press

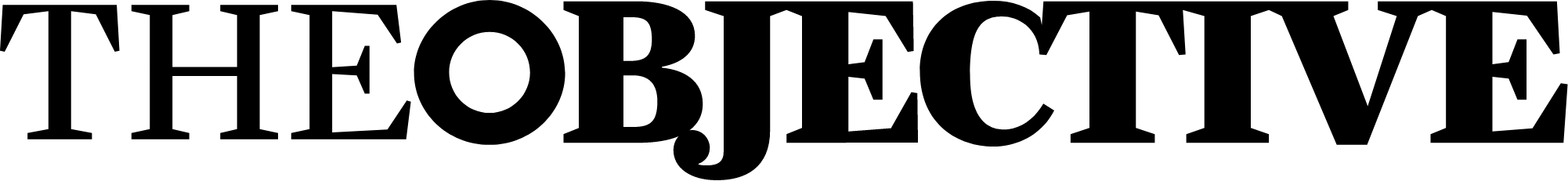

El exministro José Luis Ábalos y el ex secretario de Organización del PSOE Santos Cerdán coinciden en su estrategia judicial para intentar anular los audios hablando de mordidas que grabó su colaborador, Koldo García: no se reconocen en ellos, insinúan que han sido manipulados o generados, e incluso que se ha roto la cadena de custodia. Sin embargo, los datos que tiene en su poder la Guardia Civil en este momento desarticulan por completo esta estrategia. Las herramientas técnicas periciales utilizadas para extraer y analizar los audios, aportadas por la firma israelí Cellebrite, demuestran que el audio más sensible para la causa se grabó en abril de 2019, que ha permanecido inalterable en el iPhone de Koldo y que su trazabilidad digital ha permanecido inalterada. En esencia, que los audios son auténticos.

A la vista de los datos que ha arrojado el análisis forense generado por las herramientas informáticas de la compañía Cellebrite tras una extracción completa del sistema de archivos del móvil de Koldo, las defensas de Cerdán y Ábalos deberán buscar un argumento mejor para intentar contrarrestar los audios en los que se habla abiertamente del cobro de mordidas.

Hasta ahora, tanto Cerdán como Ábalos han planteado dudas sobre el mismo hecho de que las voces que se escuchan en los ocho audios incorporados por la UCO a su informe sean las suyas. Eso deberá determinarlo un perito. Pero también han sembrado dudas sobre aspectos técnicos en un intento por tumbar las grabaciones como prueba. Desde que han sido manipulados técnicamente e incluidos de forma posterior en los dispositivos hasta que han sido directamente generados a través de inteligencia artificial.

Las herramientas de evidencia forense utilizadas por la Guardia Civil concluyen de forma determinante que los audios son reales, auténticos, y no han sido manipulados. Uno de los más sensibles para el futuro judicial de Koldo, Ábalos y Cerdán es el audio número seis, en el que los tres hacen cuentas sobre lo presuntamente cobrado en mordidas y lo que aún está por cobrar a cambio de la adjudicación de obra pública. Los 620.000 euros que supuestamente habrían recibido Ábalos y Koldo, más los 550.000 que se les adeudaban de varios expedientes.

Los datos que arrojan las herramientas de origen israelí son definitivos. Koldo guardó en su móvil la nota de audio con el nombre «Ferraz 74», posiblemente una referencia a la calle Ferraz número 74, a apenas unos metros de la sede central del PSOE. La grabación se efectuó el 22 de abril de 2019 a las 12.08 horas con la aplicación nativa de Apple (iOS) Voice Memos. Su grabación, además, dejó huella en los registros internos extraídos del dispositivo, lo que demostraría que no fue implantado. El audio no se encontraba en un pendrive o un disco duro, sino directamente en el móvil de Koldo. De hecho, en otro audio, Koldo García le reconoce a Ábalos que tiene a Santos Cerdán grabado, y el exministro le recomienda que «exporte» esos audios. Algo que, como se comprueba en las diligencias de la UCO, su asesor nunca hizo.

Según ha podido saber THE OBJECTIVE, las conclusiones que extrae la Guardia Civil de esos audios certifican que las grabaciones «no fueron importadas desde un origen externo ni manipuladas dentro del sistema de archivos, sino que fueron creadas y conservadas en la ruta habitual del sistema operativo» para este tipo de grabaciones con la aplicación nativa del iPhone. Los metadatos apuntan a que las grabaciones fueron realizadas y mantenidas de forma continua desde que fueron creadas.

Descartada la «pista falsa»

La trazabilidad digital ofrecida por las herramientas de la israelí Cellebrite respalda la autenticidad técnica del archivo en cuanto a su origen, fecha y dispositivo de grabación. La herramienta empleada, ampliamente utilizada por la Guardia Civil, Policía Nacional e incluso por el Mando Conjunto de Ciberdefensa de las Fuerzas Armadas, permite acceder a este tipo de información directamente desde la estructura interna del dispositivo móvil.

Despejadas las dudas sobre la veracidad técnica de los archivos, queda por determinar si pudo ser generado por inteligencia artificial. Difícil, teniendo en cuenta que en 2019 no existían herramientas desarrolladas para generar este tipo de audios. También queda por analizar -Cellebrite no hace esas comprobaciones- si pudieron haber sido manipulados durante su grabación o presentan algún salto o corte en el audio. Eso se realizará posteriormente por peritos mediante un «análisis espectral del audio». Pero en las conclusiones preliminares no aparecen incoherencias en la marca de tiempo del archivo.

Fuentes de la Guardia Civil explican que «no se incorpora un audio a un informe de la UCO sin antes pasar por una serie de filtros y pruebas periciales para descartar, por ejemplo, que se hayan incluido ahí como pista falsa». Por tanto, dan poco recorrido a la estrategia de Ábalos y Cerdán en su intento por anular los audios como prueba en su contra.

Aunque el informe no incluye un análisis acústico que permita confirmar si el contenido del audio ha sido editado, la trazabilidad digital ofrecida por Cellebrite respalda la autenticidad técnica del archivo en cuanto a su origen, fecha y dispositivo de grabación.

Una empresa israelí

Cellebrite es una empresa tecnológica israelí fundada en 1999 por Avi Yablonka, Yaron Baratz y Yuval Aflalo. Es una firma especializada en extracción, análisis y gestión de datos digitales para fines de investigación forense, principalmente en dispositivos móviles. Una referencia mundial con sede en 14 países. Su lema es «Acelera la justicia con Cellebrite».

Sus programas y soluciones se utilizan por fuerzas de seguridad, agencias gubernamentales y empresas privadas en todo el mundo para recuperar información de teléfonos móviles, ordenadores y otros dispositivos electrónicos. En España, por ejemplo, la Guardia Civil recurrió a Cellebrite -a su oficina en Múnich- para rescatar información de la joven Diana Quer, asesinada en 2016. En aquel caso, fue el Servicio de Criminalística de la Guardia Civil (Secrim) el que recurrió a la firma israelí buscando pistas definitivas para confirmar la autoría de su asesinato.

Su software más conocido es Cellebrite UFED (Universal Forensic Extraction Device), lanzado en 2007, que permite acceder a datos incluso en dispositivos bloqueados o dañados. La Policía y la Guardia Civil utilizan también otra potente herramienta de esta firma llamada EVS On Premise. La Dirección General de la Policía Nacional acaba de licitar la compra de siete licencias de este programa por 1,7 millones de euros.