Roban 600 millones de dólares en criptomonedas a Binance

La compañía ha sufrido un hackeo por el que se le han sustraído estas divisas

La compañía ha sufrido un hackeo por el que se le han sustraído estas divisas

La compañía asegura haber sufrido el ataque de unos piratas informáticos, aunque afirma que no ha desvelado los datos de pago de los afectados

La filtración ha empezado a moverse por redes sociales este fin de semana y la propia desarrolladora ha confirmado de manera indirecta que son legítimos

Los atacantes han bloqueado de forma temporal el acceso a algunas de las páginas de Interior y Educación advirtiendo de más ataques

La de hacker ético se perfila como una de las profesiones del futuro, pero los expertos detectan también un irónico código de honor entre los ciberdelincuentes, para los que la reputación es clave

En las últimas horas, el país díscolo con los intereses chinos ha denunciado la incursión de 27 aviones en su espacio aéreo

Conocido como ‘Alcasec’, fue condenado por lanzar ciberataques a empresas públicas y privadas. Su defensa ha recurrido la decisión por ir en contra de su «reeducación y reinserción»

La forma más fácil para hackear es el ‘phishing’, cuando los usuarios reciben un email o un mensaje de alguien conocido y acaban pulsando sobre un enlace que contiene un código malicioso

El embajador ruso ante la ONU avisó de que en el futuro será difícil controlar a estos piratas informáticos que pueden ser una amenaza para los países que los apoyan

La plataforma de vídeos rusa sufrió el mayor ataque informático de su historia este lunes, quedando inoperativo su servicio

El ministro de Asuntos Exteriores cree que el hackeo del móvil del presidente no ha generado «ningún matiz, cambio o duda» sobre la reputación de España

En total han publicado 4,4 millones de documentos y correos electrónicos rusos desde el inicio de la guerra, más de dos millones son del Gobierno

El ciberataque se realizó contra una plataforma integrada por miembros del instituto armado y permitió a los condenados acceder a sus datos personales

Los organismos responsables de responder a las amenazas virtuales han conseguido detener más de 10.000 ataques sobre infraestructuras críticas

El grupo de jáqueres advierte al presidente ruso, Vladímir Putin, de que todos sus secretos serán revelados y lo califica de «asesino de niños»

El Gobierno de Dublín afirma estar “en el objetivo” de los piratas informáticos, que ya han aumentado sus ataques en toda la UE “entre el 20 y el 25% en las últimas semanas”

Streamers como AuronPlay, Biyín, El Rubius o TheGrefg abandonaron la partida abruptamente y dejaron de emitir en Twitch

Avanzamos hacia un futuro de hogares inteligentes casi de ciencia ficción. Lleno de comodidades pero, también, de nuevos peligros.

La organización de hackers Anonymous reacciona ante las medidas de Trump y publica una lista con los contactos del pedófilo Jeffrey Epstein

Los hackers hacían una llamada a través de WhatsApp al teléfono que deseaban acceder y un programa de spyware se instalaba en el dispositivo

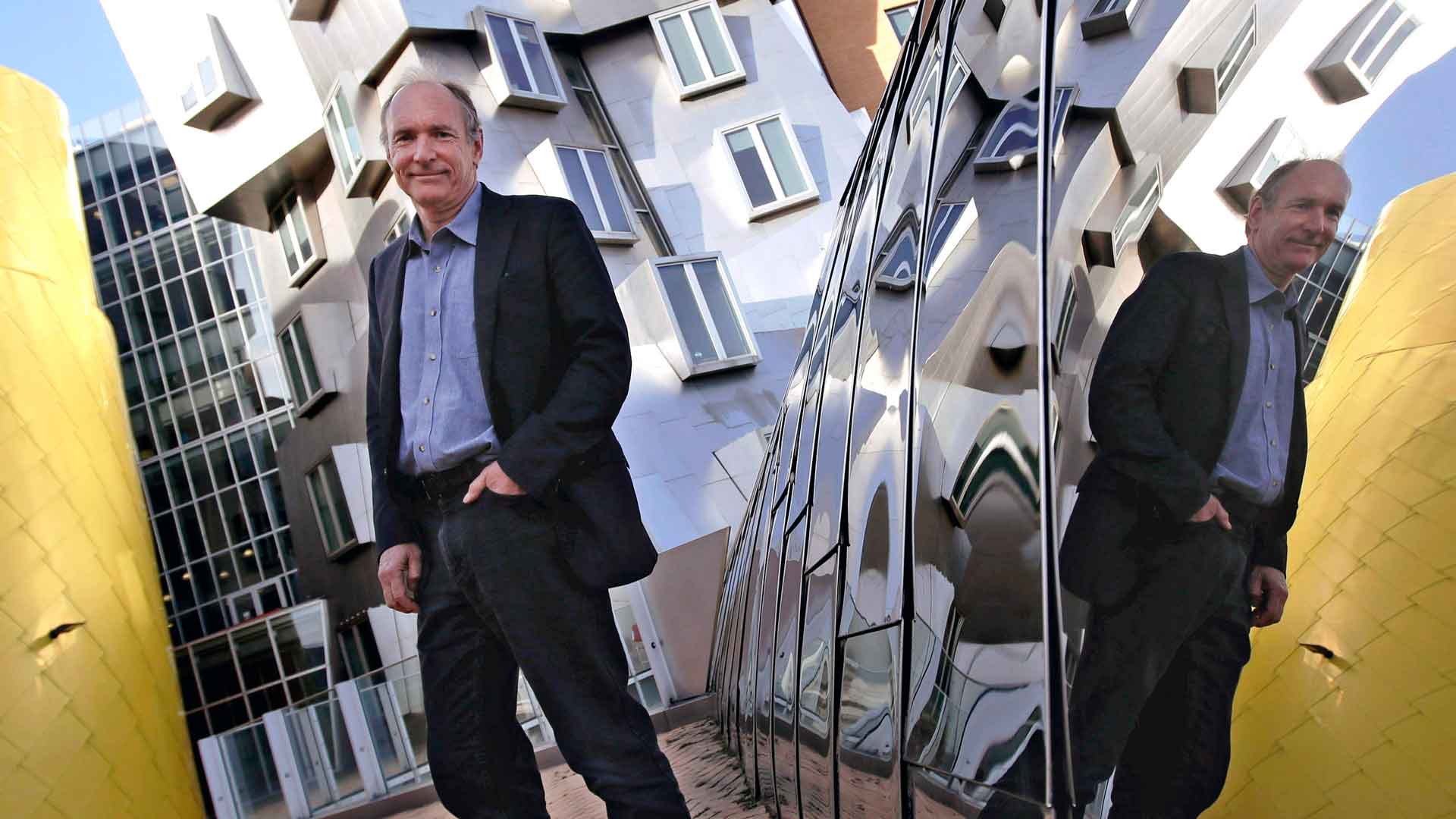

La World Wide Web cumple 30 años, celebra con estas cinco películas noventeras que no tienen idea de lo que sería Internet #Web30

El PP planea ofrecer a Vox negociar un desarrollo normativo -aún por determinar- en Andalucía para proteger a las víctimas de los malos tratos entre familiares, de forma que los hombres puedan recibir ayudas específicas por violencia doméstica. Los datos personales de cientos de políticos alemanes, entre ellos los que está la canciller Angela Merkel, han sido hackeados y publicados en internet.

El PP planea ofrecer a Vox negociar un desarrollo normativo -aún por determinar- en Andalucía para proteger a las víctimas de los malos tratos entre familiares, de forma que los hombres puedan recibir ayudas específicas por violencia doméstica. Los datos personales de cientos de políticos alemanes, entre ellos los que está la canciller Angela Merkel, han sido hackeados y publicados en internet.

Los datos personales de cientos de políticos alemanes, entre ellos los que está la canciller Angela Merkel, han sido hackeados y publicados en internet.

En otras palabras, Facebook, Google, Amazon y otros grandes monopolios han centralizado y se han beneficiado desbalanceadamente de la utopía digital de Tim Berners-Lee, pero el padre de la web no está dispuesto a dejarla ir sin una última batalla.

Microsoft ha cerrado hasta cinco sitios web falsas, incluidos algunos pertenecientes al Senado de Estados Unidos y centros de inteligencia estadounidenses, creados por un grupo de piratas informáticos vinculados supuestamente con el Gobierno ruso, tal y como ha revelado este martes la compañía de tecnología. El objetivo aparente de estas páginas web era piratear los ordenadores de aquellas personas que las visitaran.

El sistema de seguridad de las páginas web de las elecciones de Estados Unidos ha sido puesto en duda por un niño de 11 años. En la conferencia de hackers DefCon, Emmet Brewer, un niño de Texas, fue capaz de cambiar los resultados de una réplica de la página web de las elecciones de Florida en tan solo 10 minutos.

Para el tecnochamanismo la única forma de detener la devastación del planeta es la colaboración entre las culturas tradicionales y la nueva tecnología.

Un informe publicado por The Daily Beast ha revelado que el Buró Federal de Investigaciones (FBI, por sus siglas en inglés) ha dado con un nuevo malware ruso que afecta al router Wi-Fi de miles de casas y oficinas.

Algunos de los videos musicales más populares en YouTube, entre ellos el súper hit “Despacito”, desaparecieron momentáneamente el martes en un aparente ataque de piratas informáticos.

El presidente ejecutivo Brian Krzanich dijo que los nuevos chips protegerán contra fallas en el hardware denominadas Meltdown y Spectre, que podrían dejar a millones de dispositivos informáticos vulnerables a hackers.

En Estados Unidos, los fiscales de los estados de Nueva York, Eric Schneiderman, y Connecticut, George Jepsen, han abierto sendas investigaciones sobre el último pirateo, al igual que varias autoridades nacionales en Europa

Entre esos 57 millones de usuarios figuran 600.000 choferes cuyos nombres y números de permisos de conducir han sido pirateados.

El Centro Nacional de Ciberseguridad (NCSC) del Gobierno saudita ha dicho que el ataque ha recurrido al programa maligno

La Dirección General de Policía ha comenzado a desactivar, de forma temporal, la función del certificado electrónico de los DNI electrónicos, ha informado el Ministerio del Interior en un comunicado. La desactivación se produce “a la vista del estudio publicado recientemente por una Universidad de la República Checa, cuya viabilidad está siendo objeto de análisis por el Organismo de Certificación español”. El citado estudio, llevado a cabo por el Centro para la Investigación de la Criptografía y la Seguridad de la Universidad Masaryk, apuntaba a que el chip que se incluyen en los nuevos DNI, desde abril del año 2015, son vulnerables de sufrir un ataque informático por parte de hackers.

Un grupo de científicos ha descubierto un fallo de seguridad en el protocolo WPA2 que protege la mayoría de conexiones a internet a través del wifi en el mundo, ha indicado este lunes la web especializada Ars Technica.

Para medir la fascinación y la mística de una causa, nada como ver quienes son sus apóstoles sobrevenidos. La estrategia nacionalista en Cataluña ha invertido energía y dinero en dotarse de una proyección que traspasara fronteras, pero a estas alturas sus figuras internacionales más conspicuas son Assange, Varoufakis y Yoko Ono. No son muchos –más o menos los mismos que en defensa del silbo gomero– pero es difícil encontrar un grupo más peculiar: el ciberactivista formado en los hackers Subversivos Internacionales que ha pasado cinco años en una embajada de Ecuador huyendo de dos delitos de violación y acoso, el ministro pijipop de Grecia elevado a icono antisistema al que en su país acusan de alta traición, y una artista de arte casi desconocido que se cargó a los Beatles. Enorme panda.

Un grupo de hackers ha amenazado a la productora HBO con filtrar más contenidos de la serie Juego de Tronos si no reciben un rescate millonario en las próximas 72 horas. Lo hacen una semana después de robar varios guiones y publicarlos en una página web. En esta ocasión, la amenaza incluye más de 1,5 terabytes de datos corporativos y series íntegras, de acuerdo con un vídeo que los hackers han remitido al CEO de HBO y al que ha tenido acceso la agencia AP.